Souvent décrite comme le dernier rempart pour protéger les données,

la sauvegarde est pourtant un élément fondamental

qu'il faut penser en amont !

Foliateam vous explique pourquoi et vous propose quelques pistes de réflexion.

Parce que sauvegarder ses données, et surtout pouvoir les restaurer, c’est assurer la pérennité de l’activité.

La donnée. C’est le cœur de toute activité. L’informatique des entreprises et organisations regorge d’informations indispensables au bon fonctionnement de leurs services et donc à la continuité de leur structure. De nouvelle normes, de nouvelles réglementations apparaissent régulièrement pour justement protéger cette donnée (RGPD, ISO 27001). La donnée est bien essentielle, considérée comme le point le plus important de l’entreprise. Ces données doivent être protégées et surtout, elles doivent faire l’objet d’une véritable réflexion stratégique sur leur pérennité et leur conservation. Avec la multiplication des risques et menaces du cyberespace, la question n’est pas « Si » mais « Quand », quand est-ce qu’un incident surviendra ? C’est alors qu’une bonne stratégie de sauvegarde permettra de limiter les dégâts et les pertes. Elle représente le dernier rempart pour sauver les données et permettre la continuité de l’activité. On parlera aussi de reprise d’activité.

Les risques informatiques et pertes de données sont nombreux.

Plusieurs types d’incidents peuvent amener un système d’information à dysfonctionner. Voir, à être totalement à l’arrêt en cas de disparition de la donnée. En d’autres termes, celle-ci est soit indisponible, non accessible ou inutilisable. La cybersécurité fait l’actualité depuis plusieurs années et c’est en effet la première menace qui pèse sur les infrastructures informatiques. Des attaques de tout type visant à dérober de la donnée pour demander une rançon : virus, malwares, phishing, etc… Auquel cas, la restauration d’une sauvegarde représente certainement la solution la plus efficace de reprendre son activité et de récupérer ses données. Cependant, les cyberattaques ne sont pas les seules menaces à même de fragiliser le fonctionnement du SI. Il convient également de le protéger et prenant en compte les pannes et crashs du matériel, notamment en cas d’obsolescence de ces supports. Serveurs vieillissants, disques durs endommagés. Même s’il semble moins fragile, le cloud n’est pas invulnérable non plus. Enfin, il faut également penser aux risques bâtimentaires tels que les feux, ou encore aux sinistres liés aux événements naturelles, comme les inondations.

Si l’on se penche sur les services de cloud public. De façon générale, les cloud provider ne proposent pas de sauvegarde de leurs outils. Microsoft, par exemple, n’inclut que 93 jours de rétention des données sur Office 365. Un aspect qu’il faut également prendre en compte. Plusieurs solutions existent avec des sauvegardes des environnements cloud.

Une bonne stratégie de sauvegarde commence par une catégorisation de ses données.

Pour bien protéger les données de son entreprise et assurer leur disponibilité, il convient de réfléchir à plusieurs éléments. En effet, le plan de sauvegarde doit être cohérent avec vos besoins, vos pratiques et en phase avec le type de donnée stockée. Quelle est la valeur patrimoniale de la donnée dans la société ? Un prestataire informatique comme Foliateam peut vous accompagner dans cette définition à travers un audit. Seront alors étudiés deux aspects :

- où se trouve la donnée, c’est-à-dire l’emplacement de stockage, le support. Lors de l’audit, l’expert informatique cartographie l’ensemble des supports utilisés pour stocker les données : clé usb, disque dur, serveur de fichiers, cloud public (office 365, google), messagerie, etc. Attention toutefois, il ne faut pas prendre en compte les systèmes personnels, où les données professionnelles n’ont en théorie rien à faire. Les documents doivent rester dans le périmètre des supports de l’entreprise. Pour les données des services cloud public.

- le niveau de criticité. Pour définir la valeur d’une donnée et le niveau de protection requis, il faut regarder le coût de son indisponibilité. Par exemple, si l’on s’intéresse à un site Internet de e-commerce. Combien d’argent est perdu chaque minute ou celui-ci est inaccessible ? Ensuite, on s’intéresse à sa confidentialité. Plus une donnée est sensible, plus elle a de la valeur. C’est notamment le cas des données personnelles. Les législations françaises et européennes y sont très attentives. C’est ce qui explique la mise en place du RGPD (Règlement Général sur la Protection des Données) en 2018. L’hébergement des données de santé est lui soumis à des certifications strictes (HDS). Enfin, il est nécessaire d’assurer l’intégrité de la donnée. C’est-à-dire que ses informations soient conformes et non-erronée

Besoin d'une solution de sauvegarde ? Découvrez la cybersécurité Foliateam

La bonne pratique de la sauvegarde 3-2-1

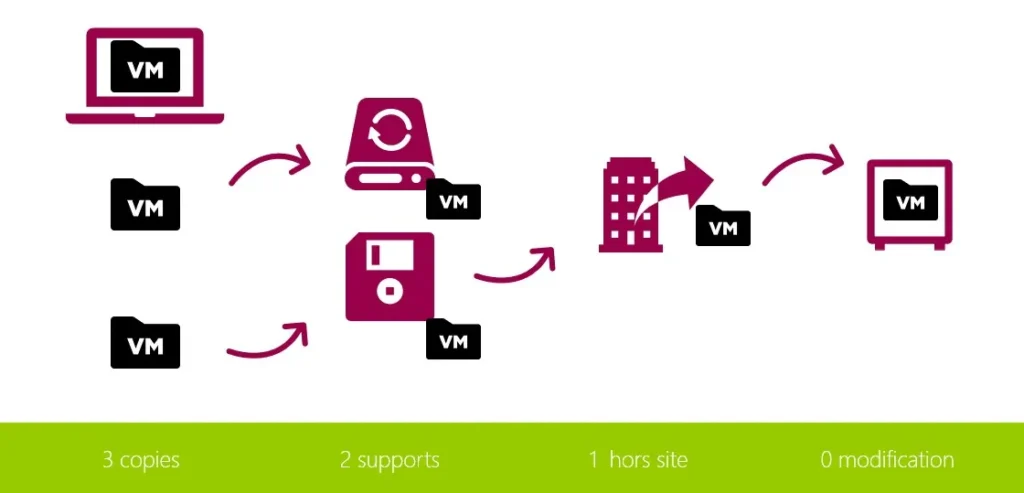

Pour assurer la pérennité des données, il est recommandé de suivre une règle générale, d’ailleurs préconisée par l’ANSSI : la règle du 3-2-1.

« 3 », représente le nombre de copies requises, dont l’exemplaire de production. « 2 », constitue les supports de sauvegarde différents requis. Une copie en local et la deuxième externalisée. Cette dernière représente le « 1 », pour une copie à distance du serveur principal donc. Il existe de nombreuses solutions de backup qui vous permettent de sauvegarder vos données depuis des consoles locales. L’exploitation de cette console peut être opérée par votre prestataire informatique.

Penser sauvegarde, mais surtout, penser restauration !

La capacité de récupération des données est tout aussi importante que la notion de stockage dans la construction d’un plan de sauvegarde. C’est l’objet de la dernière partie de l’audit réalisé par un expert, la définition des RPO et RTO.

On parlera de RPO pour Recovery Point Objective. C’est la quantité de données que l’on perd lorsque l’on restaure une sauvegarde. Tous les fichiers et les informations traités entre le dernier backup et l’incident. Ces données seront perdues. En d’autres termes, si problème ou sinistre se manifeste à 12h et que le dernier back-up remonte à 20h la veille. Tous les fichiers modifiés en matinée seront perdus dans le cadre de la restauration du système. Cette perte est définitive.

Le RTO, pour Recovery Time Objective, définit le temps de processus nécessaire à la restauration de la première donnée. Il dépendra généralement des volumétries de données stockées à restaurer et de la bande passante disponible. Ces deux indices stratégiques sont définis avec les différentes branches de l’entreprise et les responsables métiers afin d’acter quelles valeurs sont acceptables pour votre activité.

L’assurance ultime : la sauvegarde immuable

Si l’on s’intéresse d’un peu plus près à la copie externalisée, les récentes attaques montrent qu’elles sont devenues la première cible des hackers. En chiffrant en priorité ces données, les hackers poussent ainsi leurs victimes à payer la rançon puisqu’elles sont dans l’incapacité de les restaurer. Un niveau supplémentaire de sécurité est alors possible. Il s’agit de la sauvegarde immuable. Géographiquement, elle est stockée dans un serveur distant duquel toute connexion avec le site de production principal est rompue. Elle est donc déconnectée. Enfin, elle garantit la fiabilité des données puisque le stockage se fait dans un système de fichier spécifique qui empêche toute modification sur une période donnée. Ce type de backup assure la fiabilité et la conformité des données stockées. Les 5I de la sauvegarde optimale : immuable, impérissable, inaltérable, inchangée, indestructible.